Session-Cookie 认证登录方式详解

补充实现原理、优缺点与工程实践,适用于 Web 后端开发与中小型系统架构设计。

一、什么是 Session-Cookie 认证机制

Session-Cookie 是 Web 领域最经典的用户登录态维持方案,其核心思想是:

- 浏览器只保存一个 随机会话标识(Session ID)

- 服务端保存真实用户状态

- 每次请求通过 Cookie 自动携带 Session ID 完成身份识别

基本结构示意

浏览器 ── Cookie(session_id) ──▶ 服务端

服务端 ── 查 Session 存储 ──▶ 用户身份与权限

Session 本质是一张“服务端登录态表”。

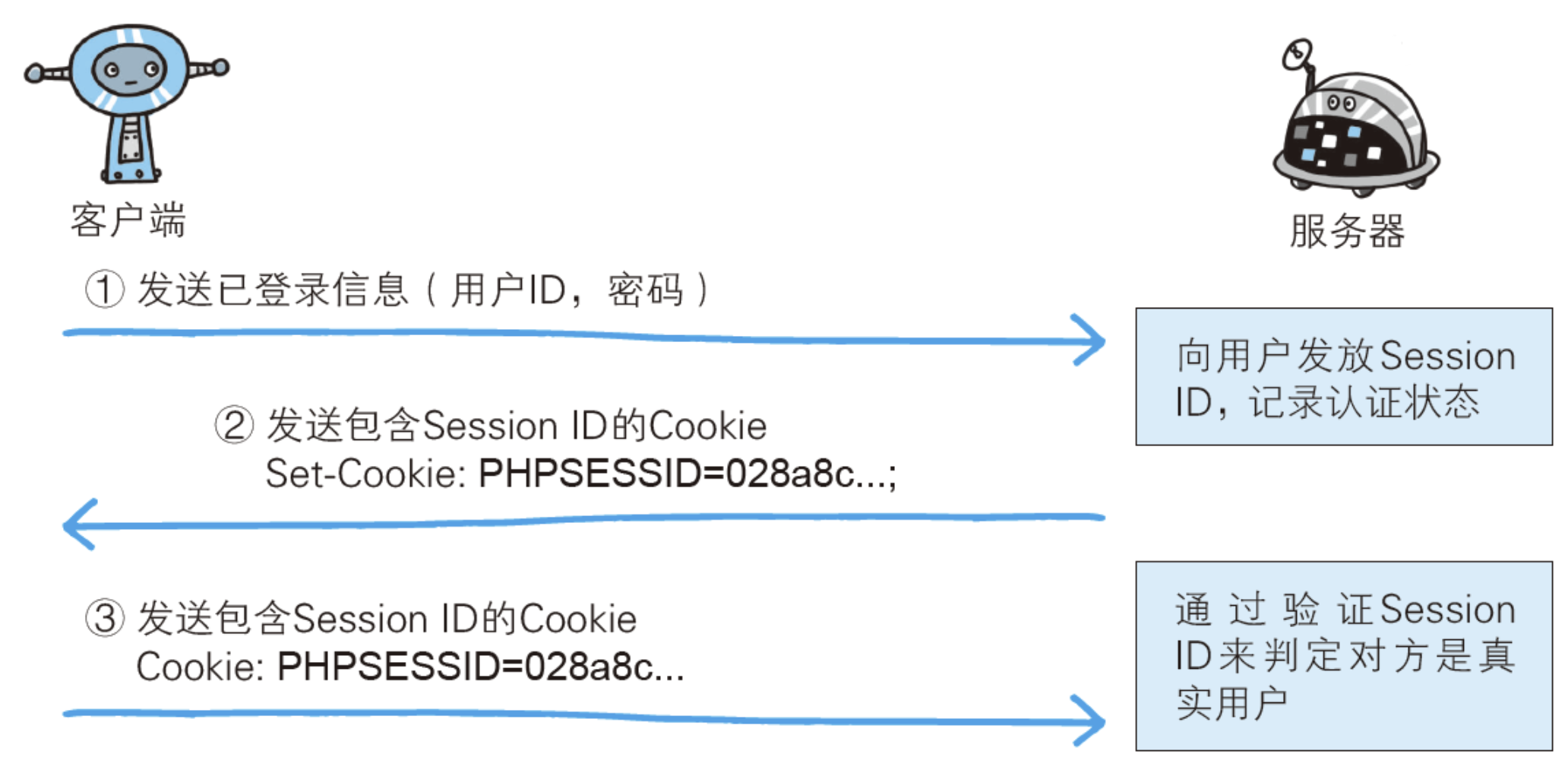

二、Session-Cookie 认证的完整流程

1. 用户登录

- 浏览器提交用户名与密码

- 服务端验证成功后:

- 生成随机 Session ID

- 创建 Session 记录(user_id、过期时间、权限等)

- 将 Session ID 写入 HttpOnly Cookie

2. 后续请求自动认证

浏览器请求任意页面/API 时:

Cookie: session_id=abc123

服务端流程:

读取 Cookie → 查询 Session → 识别用户

3. 退出登录

- 服务端删除 Session

- 浏览器清除 Cookie

三、Session 的常见存储方式

| 存储位置 | 适用规模 | 特点 |

|---|---|---|

| 内存 | 单机开发 | 快但不支持扩展 |

| Redis | 中大型系统 | 高性能 + 可扩展 |

| 数据库 | 特殊场景 | 稳定但慢 |

生产环境推荐:Redis。

四、这种方案解决了什么问题

1. 状态维持简单可靠

- 用户始终处于登录态

- 浏览器无感知

2. 安全性成熟

- Cookie 可设 HttpOnly 防 XSS

- 服务端可随时失效 Session

3. 权限控制方便

- 权限直接存在 Session 中

五、存在的问题与局限性

1. 服务端有状态

每次请求都需要:

查询 Session 存储

高并发下需要 Redis 支撑。

2. 微服务扩展复杂

多个服务必须共享 Session 存储,否则登录态无法同步。

3. 跨系统能力弱

Session 通常绑定域名,不适合:

- 多系统 SSO

- 对外 API 授权

六、Session-Cookie 仍然非常适合的场景

1. 管理后台

2. 企业内部系统

3. 单体 Web 应用

4. SaaS 管理平台(如 Dify 类系统)

特点:

- 用户主要通过浏览器访问

- 不强调对外 API 授权

- 不要求微服务无状态扩展

七、现代改良实践(工程最佳姿势)

1. Session + Redis

Web → Cookie → Redis Session → 用户状态

支持:

- 横向扩容

- 高并发

- 快速失效

2. Cookie 安全配置推荐

HttpOnly = true

Secure = true

SameSite = Lax

效果:

- 防 XSS 窃取

- 限制 CSRF 风险

八、与 JWT 方案的对比

| 维度 | Session-Cookie | JWT |

|---|---|---|

| 是否有状态 | 有 | 无 |

| 易实现 | ⭐⭐⭐⭐⭐ | ⭐⭐⭐ |

| 扩展性 | ⭐⭐⭐ | ⭐⭐⭐⭐⭐ |

| 立即失效 | 支持 | 不天然支持 |

| 微服务 | 一般 | 极佳 |

九、上位替代方案演进路线

技术发展趋势

Session → JWT → JWT + Refresh → OAuth2 + SSO + BFF

适用建议:

- 小系统:Session 最优

- API平台:JWT

- 企业系统:OAuth2/OIDC

十、总结

Session-Cookie 并没有过时。

它依然是:

- Web 系统中实现成本最低

- 用户体验最自然

- 安全模型最成熟的认证方案之一

在没有复杂分布式需求前,优先选择 Session 方案往往是工程最优解。

当系统规模扩大、需要跨系统登录与 API 授权时,再逐步演进到 JWT 与 SSO 架构,是最健康的技术路线。